¿Falla de Apple en seguridad aún con el teléfono apagado? Si

Gracias al uso del ecosistema de Apple, los usuarios tanto en España como en el resto del mundo pueden hacer uso de algunas funciones específicas tremendamente útiles. Una de ellas es la capacidad de ubicar un iPhone incluso si este está apagado, en caso de pérdida, aprovechando ciertos chips inalámbricos que permiten que el teléfono envíe señales para su localización. Pues esta característica parece tener un importante agujero de seguridad.

Según han podido descubrir investigadores de la Universidad Técnica de Darmstad, Alemania, uno de estos chips puede ser hackeado y explotado para instalar malware en el dispositivo. Lo peor es que esta brecha de seguridad se puede aprovechar incluso con el iPhone totalmente apagado. Y es que el chip en cuestión es el que habilita Bluetooth en la búsqueda.

Tal y como explican los investigadores, tanto este chip como otros que ejecutan el NFC para el Apple Pay o para ejecutar la conectividad UWB siguen funcionando cuando el dispositivo está apagado, en un modo llamado "Modo de Bajo Consumo". En este, el teléfono se convierte en "una superficie de ataque relevante" que puede aprovecharse para inyectar "malware inalámbrico que opere en iPhones apagados".

Brecha de seguridad

Desde iOS 15, todos estos chips pueden funcionar de forma indefinida para que este sea localizable a través de la red Buscar. El problema real se encuentra en el firmware del chip Bluetooth, que puede ejecutarse separado del procesador del teléfono principal. Según los investigadores, este firmware está sin firmar y "no tiene protección contra modificaciones".

Debido a que este chip y el de la banda ultraancha están conectados al Secure Element dispuesto en el chip NFC de Apple, el cual almacena información sobre Apple Pay, Car Keys y demás, un ataque con malware podría afectar directamente a esta información. Además, los investigadores concluyen que dado que este Modo de Bajo Consumo está implementado "en el hardware, no se puede eliminar" mediante actualizaciones de sistema. Eso sin contar que estas vulnerabilidades, que afectarían al dicho modo LPM que definen los investigadores, podrían ser más complicadas de detectar.

No te afectará

Hay que aclarar varios detalles. Para empezar, el escenario que plantea el estudio es teórico, y se basa en el hecho de que Apple habría pensado este modo basándose en la funcionalidad por encima de la seguridad. Además, los ataques que proponen los investigadores necesitan sí o sí un iPhone con jailbreak, es decir, un iPhone con un software modificado.

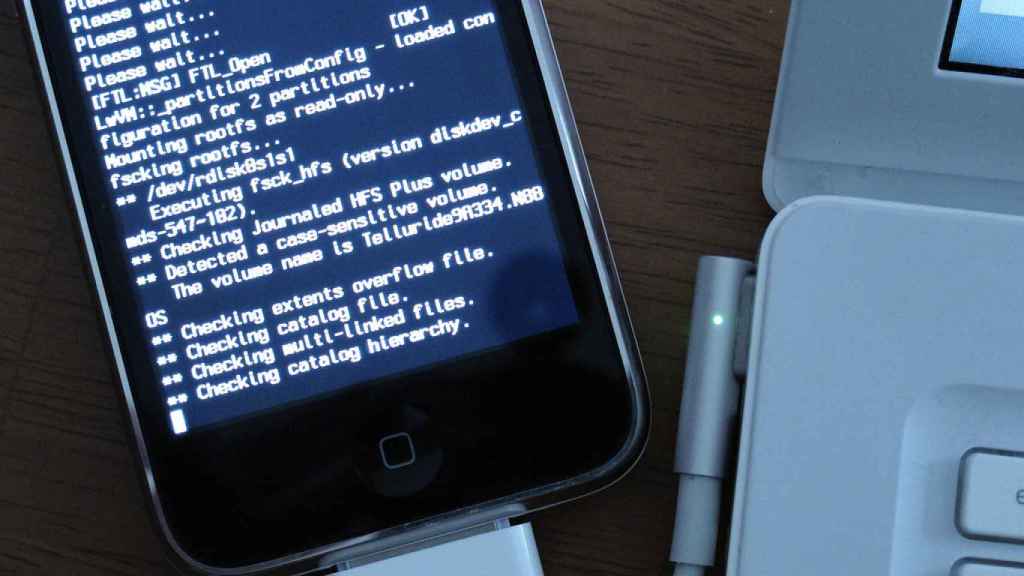

iPhone siendo hackeado.

Esto de base descarta a una buena parte de usuarios de que sean susceptibles de ser atacados. El caso más peligroso podría implicar la explotación a nivel de hardware aprovechando esta brecha de seguridad mediante Pegasus, el software espía que ha provocado una crisis de gobierno en España. No obstante, este software se suele usar en tipos de usuarios muy concretos, como activistas, periodistas, etcétera.

Sin embargo, la existencia de este problema abre la puerta a que hackers experimentados puedan descubrir vulnerabilidades de seguridad que puedan aprovechar la ya mencionada a través del Modo de Bajo Consumo. Según los investigadores, ingenieros de Apple revisaron el artículo antes de que se publicara, pero nunca proporcionaron comentarios al respecto.